- Hur pingar jag med nmap?

- Är det olagligt att använda nmap?

- Vilka alternativ skulle du använda för att ställa in nmap för att hoppa över ping-värd upptäckt?

- Använd hackare nmap?

- Hur hackare använder öppna portar?

- Vad är Nmap-kommandon?

- Kan Nmap-skanningar upptäckas?

- Varför är portskanning farligt?

- Är det olagligt att pinga en IP-adress?

- Vad är aggressiv skanning i nmap?

- Hur skulle du berätta för Nmap att skanna alla portar?

- Vilken Nmap-omkopplare förhindrar pingning av en målmaskin?

Hur pingar jag med nmap?

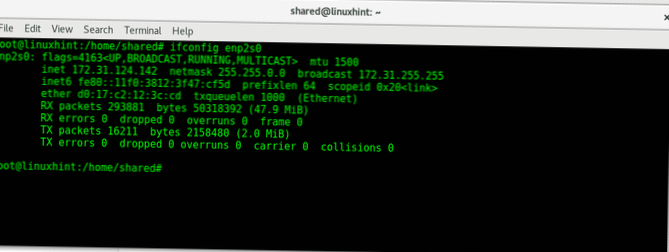

Starta en ping-skanning mot ett nätverkssegment med följande kommando:

- #nmap -sn <mål>

- -PS / PA / PU / PY [portlist]: TCP SYN / ACK, UDP eller SCTP upptäckt till givna portar.

- -PE / PP / PM: ICMP-eko-, tidsstämpel- och nätmaskbegärande sökprober.

- -PO [protokolllista]: IP-protokoll ping.

Är det olagligt att använda nmap?

Att använda Nmap är inte precis en olaglig handling eftersom ingen federal lag i USA uttryckligen förbjuder hamnsökning. Effektiv användning av Nmap kan skydda ditt systemnätverk från inkräktare. Men otillåtet portavsökning av någon anledning kan få dig fängslad, sparkad, diskvalificerad eller till och med förbjuden av din ISP.

Vilka alternativ skulle du använda för att ställa in nmap för att hoppa över ping-värd upptäckt?

Använd de två alternativen -Pn -sn tillsammans för att hoppa över värdupptäckt och portavsökning, samtidigt som NSE kan köras. För maskiner i ett lokalt Ethernet-nätverk kommer ARP-skanning fortfarande att utföras (såvida --disable-arp-ping eller --send-ip inte anges) eftersom Nmap behöver MAC-adresser för att ytterligare skanna målvärdar.

Använd hackare nmap?

Nmap kan användas av hackare för att få tillgång till okontrollerade portar i ett system. Allt som en hacker skulle behöva göra för att framgångsrikt komma in i ett riktat system skulle vara att köra Nmap på det systemet, leta efter sårbarheter och ta reda på hur man utnyttjar dem. Hackare är dock inte de enda som använder programvaruplattformen.

Hur hackare använder öppna portar?

Skadlig ("svart hatt") hackare (eller crackers) använder vanligtvis programvara för portavsökning för att hitta vilka portar som är "öppna" (ofiltrerade) i en viss dator, och om en faktisk tjänst lyssnar på den porten eller inte. De kan sedan försöka utnyttja potentiella sårbarheter i alla tjänster de hittar.

Vad är Nmap-kommandon?

Grundläggande skanningskommandon

| Mål | Kommando | Exempel |

|---|---|---|

| Skanna ett enda mål | nmap [mål] | nmap 192.168.0.1 |

| Skanna flera mål | nmap [target1, target2, etc | nmap 192.168.0.1 192.168.0.2 |

| Skanna en rad värdar | nmap [utbud av IP-adresser] | nmap 192.168.0.1-10 |

| Skanna ett helt undernät | nmap [ip-adress / cdir] | nmap 192.168.0.1/24 |

Kan Nmap-skanningar upptäckas?

Vanligtvis loggas bara skanningstyper som skapar fullständiga TCP-anslutningar medan standard Nmap SYN-skanning smyger igenom. ... Påträngande genomsökningar, särskilt de som använder Nmap-detektering, kan ofta detekteras på detta sätt. Men bara om administratörerna faktiskt läser systemloggarna regelbundet.

Varför är portskanning farligt?

Hur farligt är hamnskanningar? En hamnsökning kan hjälpa en angripare att hitta en svag punkt för att attackera och bryta sig in i ett datorsystem. ... Bara för att du har hittat en öppen port betyder det inte att du kan attackera den. Men när du väl har hittat en öppen port som kör en lyssningstjänst kan du söka efter svagheter.

Är det olagligt att pinga en IP-adress?

Skicka några miljoner pingar från hela internet till samma Google IP-adress, ja, det är en förnekelse av tjänsteattack. Det fungerar inte på Google, men det är olagligt i många delar av världen och kommer förmodligen att orsaka några problem för alla Internetleverantörer som det passerar.

Vad är aggressiv skanning i nmap?

Aggressiv skanning

Nmap har ett aggressivt läge som möjliggör OS-detektering, versionsdetektering, skriptsökning och spårning. Du kan använda argumentet -A för att utföra en aggressiv skanning.

Hur skulle du berätta för Nmap att skanna alla portar?

För att komma igång, ladda ner och installera Nmap från nmap.org-webbplats och starta sedan en kommandotolk. Att skriva nmap [värdnamn] eller nmap [ip-adress] initierar en standardsökning. En standardsökning använder 1000 vanliga TCP-portar och Host Discovery är aktiverat. Host Discovery utför en kontroll för att se om värden är online.

Vilken Nmap-omkopplare förhindrar pingning av en målmaskin?

Som standard utför Nmap bara tunga sonderingar som portavsökningar, versionsdetektering eller OS-detektering mot värdar som visar sig vara uppe. För att ändra detta beteende använder vi option -Pn (inget ping-alternativ). Med detta alternativ fortsätter nmap att utföra sin funktion, som om värden är aktiv.

Naneedigital

Naneedigital